Vulnerability Scanner

Hoe kan ik mijn netwerk beveiligen?

Uw interne netwerkbeveiliging moet goed zijn.

Vanaf firmware versie 30.x (2014) was de Protector wereld’s eerste Unified Threat Management met Vulnerability network scanner. De module scant het interne netwerk en rapporteert de aanwezige beveiligingsproblemen. De Vulnerability Management module in de Protector is een “lichte” versie van de Penetrator oplossing. Deze network scanner geeft de mogelijkheid om het internet netwerk te onderzoeken en eventuele netwerk beveiliging problemen te ontdekken. U wilt de hackers natuurlijk wel voor zijn, zodat ze niet uw kostbare data kunnen stelen.

De Vulnerability Management module biedt de volgende mogelijkheden:

- Interne netwerk scannen via een of meerdere IP Adres adressen.

- Het scannen van alle apparatuur binnen het netwerk.

- Het scannen van één of meerdere reeksen aan IP adressen.

- Meerdere IP’s tegelijk te scannen via een “Range Scan“.

Vulnerability voor uw interne netwerk

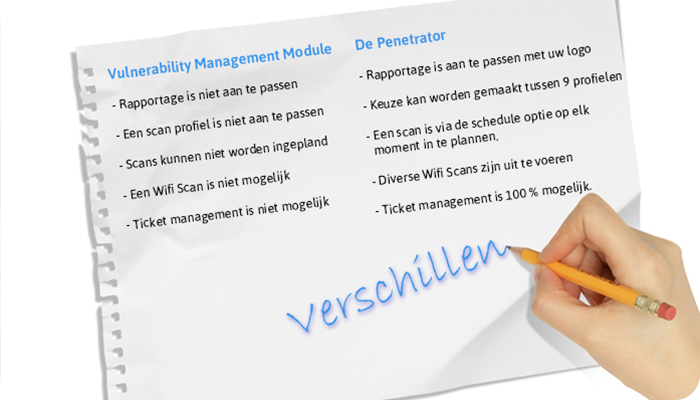

Wat zijn de verschillen?

De verschillen tussen de Vulnerability Management module en de Penetrator?

Wat zijn de verschillen tussen de Vulnerability Management module van de Protector en de SecPoint Penetrator? De Vulnerability Management module van de Protector is een soort “light versie” van deSecPoint Penetrator Beide oplossingen zijn in staat om dezelfde problemen te detecteren. Het verschil tussen beide zit in de mogelijkheid om de scan naar eigen wensen aan te passen.

Er zijn duidelijke verschillen tussen de beide oplossingen. De focus van de Penetrator producten is 200% anders dan de Vulnerability Management module van de Protector. Waar het bij de Penetrator producten alles mogelijk is, is de focus bij de Protector gericht op het interne netwerk. De Penetrator producten zijn inclusief een Ticket Management waar de Protector een Alert Center heeft voor actuele meldingen.

De focus van de Protector is gericht op het LAN (Lokale netwerk).

De focus van de (Portable) Penetrator is WAN / LAN & (Wi-Fi Netwerken).

Probleem Management

Informatiebeveiliging bij Incident Management

Als een ‘probleem’ uit een network scanner naar voren komt, kan het per incident verschillen welke procedure er gevolgd moet worden. Een aantal zaken is in het bijzonder van belang:

- Het moet eerst duidelijk worden welke mensen betrokken mogen zijn of kennis mogen hebben van dit incident. Het is hierbij van belang om mensen met kennis van dit incident zo beperkt mogelijk te houden. Er bestaat altijd het risico dat één van de eigen medewerkers gewild of ongewild het beveiligingsincident heeft veroorzaakt.

- Bepaal duidelijk welke mensen juist betrokken moeten zijn bij het onderzoeken van de oorzaken van het incident. Wellicht zal dit de Incident Manager, Problem Manager of Security Officer van de klant zijn.

- Bij Incident Management is het belangrijk dat er bij een door te voeren oplossing altijd waakzaam wordt gekeken dat bij het oplossen geen nieuw beveiligingsprobleem ontstaat.

Voorkom misbruik en exploitatie van lekken, voor schade.

0344-653690

0344-653690 Facebook

Facebook Mail ons

Mail ons